Trung tuần tháng 5 vừa qua, cả thế giới rúng động trước cuộc tấn công của mã độc tống tiền WannaCry. Thực tế ransomware (mã độc tống tiền) đã được nhận dạng là mối hiểm họa lớn nhất trên không gian mạng, thế nhưng tốc độ lây lan nhanh và rộng khắp của WannaCry đã gây kinh hoàng cho cả thế giới. Cuộc tấn công dù không phức tạp, kỹ thuật cũng không có gì mới mẻ nhưng đã được mô tả như là chưa có tiền lệ, hay lớn nhất từ trước tới nay.

WannaCry bùng phát hôm 12/5, với việc mã hóa dữ liệu trên máy tính nạn nhân xảy ra quá nhanh trước khả năng bảo vệ của các phần mềm bảo mật đã gây tác động tới một loạt tên tuổi lớn của Mỹ, châu Âu và lan sang châu Á với tốc độ chóng mặt. Hơn 300.000 máy tính ở 150 quốc gia đã bị ảnh hưởng, cố vấn an ninh nội địa Mỹ Tom Bossert cho biết trong buổi họp báo đầu tuần vào hôm thứ Hai 15/5/2017.

Sơ lược về WannaCry và cơn bùng phát mã độc

WannaCry (cũng có tên là Wanna Decrypt0r hay WannaCrypt) là cách gọi chơi chữ của kẻ tấn công, ngụ ý rằng ai bị “dính” nó thì chỉ có nước khóc. Về mặt kỹ thuật, ransomware WannaCry khi lây nhiễm được vào máy tính sẽ mã hóa tất cả các tập tin dữ liệu trên ổ cứng bằng thuật toán mã hóa AES và RSA, nghĩa là hacker có thể giải mã trực tiếp các file bị khóa bằng một khóa giải mã duy nhất. Các file bị mã hóa có phần mở rộng “.WCRY”và nạn nhân không tài nào truy cập được nếu không có chìa khóa giải mã.

Qua nghiên cứu và kiểm định các kết quả khác được công bố trên Internet, các chuyên gia bảo mật tại Chi hội an toàn thông tin phía Nam (VNISA phía Nam) cho biết, WannaCry sau khi lây nhiễm vào máy tính nạn nhân sẽ khởi tạo một cặp khóa RSA-2048. Mỗi tập tin được mã hoá bằng khóa ngẫu nhiên AES-128. Khóa private của mỗi nạn nhân mã hóa bởi public key của tin tặc. Sau đó, mã độc WannaCry sẽ tiến hành mã hóa và xóa bỏ tất cả các file tạm, thực thi tống tiền với phần mềm ẩn danh Tor và Bitcoin Wallet để nhận tiền chuộc dữ liệu mà không bị truy vết.

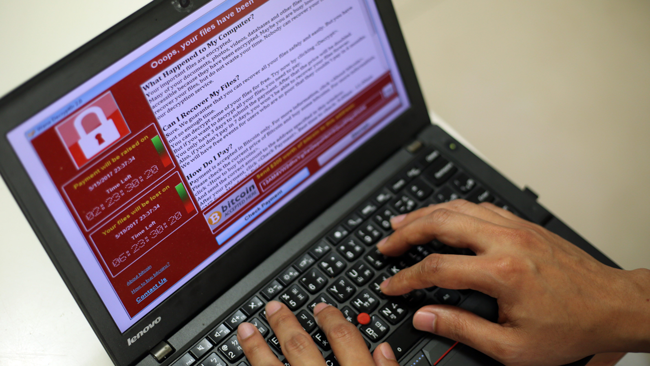

Giao diện tống tiền của WannaCry với đồng hồ đếm ngược thời gian yêu cầu nộp tiền chuộc gây hoang mang cho nạn nhân

Nạn nhân của WannaCry nhận được thông báo phải nộp một khoản tiền chuộc bằng Bitcoin có giá trị tương đương 300 USD, kèm theo đó là hướng dẫn cách thức thanh toán để giải thoát dữ liệu đã bị “bắt cóc”. Trong vòng 3 ngày nếu nạn nhân không chịu “nộp phạt” thì giá trị tiền chuộc sẽ tăng gấp đôi, và khi vượt quá thời hạn 7 ngày mà vẫn “bất hợp tác” sẽ bị hacker xóa sạch dữ liệu trên máy. Màn hình hiển thị cảnh báo cùng đồng hồ đếm ngược tạo ra không khí gấp gáp, gây hoang mang để nạn nhân phải vội vàng nộp tiền chuộc.

Maya Horowitz, giám đốc nhóm theo dõi hiểm họa tại hãng bảo mật Check Point, cho biết các nạn nhân WannaCry được yêu cầu phải chuyển tiền chuộc vào một trong ba ví Bitcoin và sau đó đợi chìa khóa giải mã. Theo ghi nhận của ba ví Bitcoin này, các nạn nhân đã chuyển số tiền chuộc khoảng 56.000 USD sau đợt đầu tấn công đầu vào ba ngày cuối tuần. Con số tổng không dừng lại ở đó. 10 ngày sau, đến ngày 25/5, đã có 314 giao dịch chuyển tiền chuộc, tổng cộng lên tới 50 BTC (tương đương 120.000 USD). Đây cũng là ngày đồng Bitcoin lập “đỉnh”, vượt mốc 2.500 USD/BTC.

Các nhà nghiên cứu tại các hãng bảo mật Avast, Proofpoint, Symantec và Kaspersky nhận định WannaCry cực kỳ nguy hiểm, vì nó không chỉ mã hóa dữ liệu trên ổ cứng và tống tiền mà còn tự lây nhiễm ra toàn mạng qua lỗ hổng đã tồn tại trên tất cả các hệ điều hành Windows có sử dụng giao thức chia sẻ file SMBv1 (Server Message Block 1.0). Đó là lỗ hổng bảo mật MS17-010, còn được biết dưới cái tên “EternalBlue”, vốn bị Cơ quan an ninh quốc gia Mỹ (NSA) phát hiện từ trước. Tài liệu về lỗ hổng này cùng công cụ khai thác đã bị rò rỉ hồi tháng 4 bởi nhóm hacker Shadow Brokers sau khi đánh cắp từ Equation Group – một nhóm gián điệp mạng được cho là có liên hệ chặt chẽ với NSA.

Lỗi bảo mật này đã được Microsoft gán nhãn “nghiêm trọng” trong bản vá lỗi cho Windows phát hành vào ngày 14/3. Thậm chí hôm 15/5 hãng còn cấp tốc tung ra bản vá cho cả các phiên bản Windows cũ không còn được hỗ trợ, trong đó có Windows XP và Windows Server 2003. Nhưng rất nhiều máy tính Windows cho đến thời điểm WannaCry bùng phát vẫn chưa được cập nhật bản vá vì nhiều lý do. Theo nhiều chuyên gia thì trong đó có phần do người dùng Windows sử dụng phiên bản cũ không còn được hỗ trợ nữa hoặc vì dùng bản crack nên đã tắt tính năng upadate để né vấn đề bản quyền.

Tuy nhiên, theo hãng bảo mật Kaspersky, trong đợt tấn công vừa qua máy tính Windows 7 có tỷ lệ nhiễm WannaCry cao nhất, chiếm tới 97%. Trong khi đó hệ điều hành Windows XP bị “không đáng kể”. Bất kể vì lý do gì thì WannaCry cũng là bài học lớn mới nhất cho toàn thế giới về quản lý rủi ro trong sử dụng máy tính.

Cách thức lây nhiễm của WannaCry

Theo các chuyên gia bảo mật, WannaCry tấn công lây nhiễm bằng nhiều con đường: qua email lừa đảo, trang web độc hại, nguy hiểm hơn nữa là khả năng quét tìm trên mạng các máy tồn tại lỗ hổng MS17-010 để tự lây lan.

VNISA phía Nam mô tả quá trình WannaCry lây nhiễm qua phát tán những email có đính kèm các tập tin .rtf hoặc HTA, cũng có thể là tập tin nén có mật khẩu: Sau khi đột nhập thành công máy tính nạn nhân, WannaCry sẽ tiến hành hai nhiệm vụ, đầu tiên là dò quét cổng TCP/445 trên toàn mạng và tìm cách khai thác lỗ hổng MS17-010 để lây nhiễm qua các máy khác. (Lỗ hổng này cho phép thực thi mã từ xa thông qua dịch vụ chia sẻ tập tin SMBv1 trên hệ điều hành Windows). Sau đó, mã hóa dữ liệu và kích hoạt cơ chế đòi tiền chuộc.

May mắn trong đợt tấn công đầu tiên của WannaCry, một kỹ thuật viên 22 tuổi sống ở Anh, Marcus Hutchins, đã phát hiện cơ chế “kill switch” và kịp thời kích hoạt chế độ dừng tấn công, góp phần quan trọng ngăn chặn mã độc lây nhiễm tràn lan qua mạng.

Marcus Hutchins, có bí danh MalwareTech, tình cờ nhận thấy WannaCry trong quá trình thực thi sẽ tìm kiếm tên miền định trước và sẽ ngừng lây lan nếu phát hiện địa chỉ tên miền này. Với việc bỏ ra 10 USD để mua lại tên miền mục tiêu tìm kiếm của WannaCry, Hutchins đã làm chậm quá trình lây lan WannaCry phiên bản đầu tiên. Các chuyên gia bảo mật không rõ đây là lỗi lập trình hay tác giả mã độc cố tình tạo ra phương thức dừng cuộc tấn công. Tuy nhiên các phiên bản sau không còn dùng cơ chế này và nguy cơ các biến thể của WannaCry tiếp tục phát tán vẫn còn đó.

|

Thế giới kinh hoàng vì ransomware WannaCry

Theo báo cáo của Kaspersky và các hãng bảo mật khác các nước bị ảnh hưởng nặng nhất là Nga, Ukraina, Ấn Độ và Trung Quốc.

Tại Anh, có 48 trên tổng số 248 cơ sở thuộc hệ thống y tế công NHS (khoảng gần 20%) bị tấn công gây ảnh hưởng tới việc khám chữa bệnh và thăm nom bệnh nhân, giới chức nước này cho biết hôm thứ Bảy 13/5.

Bộ Nội vụ Nga đồng thời xác nhận hơn 1.000 máy tính chạy hệ điều hành Windows của họ bị lây nhiễm.

Tập đoàn dầu khí Trung Quốc PetroChina sở hữu 21.000 trạm xăng dầu cho biết một số trong đó bị trục trặc khâu thanh toán tự động phải chuyển sang hình thức thanh toán bằng tiền mặt. Một số trường đại học Trung Quốc cũng bị tấn công, theo tin của báo chí nước này.

Tại Hàn Quốc, chuỗi rạp phim lớn nhất nước CJ CGV cho biết hệ thống máy chủ quảng cáo và màn hình hiển thị ở các rạp chiếu phim đã bị ransomware lây nhiễm.

Liên doanh sản xuất ôtô Renault và Nissan do lo ngại mã độc lây lan phải tạm đóng cửa một số nhà máy, tại Sandouville của hãng xe Pháp Renault và Sunderland (thuộc bắc vương quốc Anh) đối với hãng xe Nhật Bản Nissan.

Nhiều công ty, tập đoàn lớn khác trên thế giới ghi nhận bị lây nhiễm mã độc, dù chưa tới mức bị gián đoạn hoạt động, như công ty vận tải đường sắt Deutsche Bahn của Đức, hãng viễn thông Tây Ban Nha Telefónica. Chính phủ Indonesia thông báo hai bệnh viện tại thủ đô Jakarta đã bị ảnh hưởng.

Tại Việt Nam, dù ít bị ảnh hưởng nhưng theo công ty an ninh mạng Bkav cho biết, 52 % máy tính dính lỗ hổng EternalBlue có thể bị WannaCry khai thác tấn công bất cứ lúc nào.

|

Mới chỉ là màn khởi đầu

Trong khi giới bảo mật đang bận rộn với những cuộc tấn công ransomware thì Catalin Cosoi, chiến lược gia an ninh mạng hàng đầu của Bitdefender, lại cảnh báo về một nguy cơ tiềm ẩn khác. Ông tin rằng các nhóm gián điệp trên không gian mạng do nhà nước bảo trợ cũng có thể lợi dụng lỗ hổng SMB để “cấy” backdoor tàng hình trên máy tính.

Hãng bảo mật BinaryEdge tiến hành quét Internet phát hiện hơn 1 triệu máy tính chạy Windows tồn tại dịch vụ SMB phơi bày trên Internet. Đó là một con số cao hơn đáng kể so với 300.000 máy bị ảnh hưởng bởi WannaCry, vì vậy khả năng sẽ có nhiều vụ tấn công và nạn nhân hơn nữa.

Sự thành công của WannaCry, ít nhất là về tốc độ lây lan, chứng tỏ có rất nhiều máy tính trong mạng doanh nghiệp dễ bị tổn thương. Thực tế là còn quá nhiều tổ chức chậm cập nhật các bản vá lỗi và nhiều hệ thống đang chạy các phiên bản Windows cũ. Điều này không khó hiểu, vì việc triển khai các bản vá lỗi trong các tổ chức, doanh nghiệp với lượng máy tính lớn không phải là công việc dễ dàng. Về cơ bản, các doanh nghiệp cần thử nghiệm bản vá trước khi cài đặt rộng rãi để đảm bảo chúng tương thích với các ứng dụng và không ảnh hưởng tới quy trình làm việc hiện tại của doanh nghiệp.

Có những tổ chức, doanh nghiệp vẫn phải sử dụng các phiên bản Windows cũ không còn được Microsoft hỗ trợ vì chưa có nguồn tài chính để nâng cấp lên phiên bản mới hơn. Những hệ thống đang chạy Windows cũ có thể thấy khắp nơi, như máy ATM, thiết bị trong y tế, máy bán vé tự động, các kiosk điện tử tự phục vụ như các quầy check in tự động ở sân bay, thậm chí các máy chủ phục vụ dịch vụ với những ứng dụng cũ chưa thể tổ chức lại.

Dĩ nhiên có thể cô lập các hệ thống cũ này trong những mạng mà quyền truy cập được kiểm soát chặt chẽ hơn hoặc bằng cách vô hiệu các giao thức và dịch vụ không cần thiết. Nhưng nhận thức được điều đó và thực thi là cả một quá trình, trong khi tin tặc không hề có ý định chờ đợi.

Đối phó với WannaCry và “đại dịch” ransomware

Tấn công bằng mã độc tống tiền đã thành ngành công nghiệp tỷ đô và qui mô đang mở rộng vì đem lại lợi nhuận quá lớn cho những kẻ tấn công, trong khi đó người dùng vẫn chưa nhận thức đầy đủ hiểm họa đáng sợ này. Thống kê từ hệ thống giám sát virus của Bkav trong năm 2016 cho thấy, có tới 16% lượng email lưu chuyển phát tán ransomware. Như vậy cứ nhận được 10 email, người sử dụng sẽ gặp 1,6 email chứa ransomware.

Cho dù không mong muốn nhưng một ngày nào đó có thể bạn sẽ bị “dính” WannaCry, CryptoLocker, hay một loại ransomware khác. Khi đó bạn sẽ làm gì để giải thoát dữ liệu bị “bắt cóc”?

Trả tiền hay không trả tiền?

Trong năm 2016 một bệnh viện ở Hollywood thừa nhận đã phải chi trả 17.000 USD tiền chuộc để lấy lại các tập tin hồ sơ bệnh nhân. Được biết, tội phạm đã giải mã toàn bộ các file dữ liệu sau vụ tấn công 10 ngày. Tuy nhiên, nhiều trường hợp nạn nhân trả tiền rồi vẫn không nhận được chìa khóa giải mã, hoặc chỉ khôi phục được một phần dữ liệu, và nhiều nạn nhân sợ ảnh hưởng danh tiếng đã không công khai vụ việc liên quan. Cho dù còn nhiều tranh cãi thì vẫn luôn có nạn nhân ransomware chấp nhận trả tiền, có thể do tính chất cấp bách của công việc không thể thiếu dữ liệu quan trọng. Nhưng theo các chuyên gia bảo mật thì nguy cơ tin tặc quay lại tấn công lần sau là rất cao.

Dù sao nếu lỡ điều tồi tệ xảy ra, dữ liệu trên ổ cứng bị mã khóa, trước hết bạn nên tìm kiếm sự hỗ trợ từ các giải pháp miễn phí có sẵn, theo lời khuyên của nhiều chuyên gia. Một nơi đáng tin cậy là trang www.nomoreransom.org thuộc dự án “No More Ransom” do các công ty bảo mật hợp sức xây dựng trong nỗ lực chung chống lại nạn ransomware trên toàn cầu, trong đó có Intel Security, Kaspersky, Avast, Bitdefender và Trend Micro, cùng với sự tham gia của một số tổ chức thực thi pháp luật như Europol.

“Đừng để mất bò mới lo làm chuồng”, các chuyên gia khuyên người dùng hãy đối phó với “đại dịch” ransomware bằng những hành động cụ thể:

- Sao lưu giữ liệu an toàn thường xuyên và có phiên bản để riêng trên thiết bị lưu trữ không nối mạng. Với lưu trữ đám mây hãy chắc chắn lấy được dữ liệu sạch từ phiên bản cũ hơn nếu chẳng may các file trên mây bị dịch vụ đồng bộ tập tin ghi đè file mã hóa từ ổ cứng.

- Luôn cập nhật hệ điều hành và các phần mềm trên máy.

- Trang bị phần mềm chống virus/malware uy tín và cập nhật thường xuyên. Bật tính năng bảo vệ theo thời gian thực.

- Cẩn thận với các tập tin đính kèm cũng như các đường link trong email, kể cả từ địa chỉ quen thuộc gửi đến vì có thể giả mạo; hạn chế truy cập trang web lạ, đáng ngờ.

- Tạo các điểm phục hồi cho Windows cũng là cách để nhanh chóng làm sạch hệ thống khi cần. Với máy đã nhiễm thì tốt nhất là format lại toàn bộ ổ đĩa, dĩ nhiên dữ liệu phải backup từ trước.

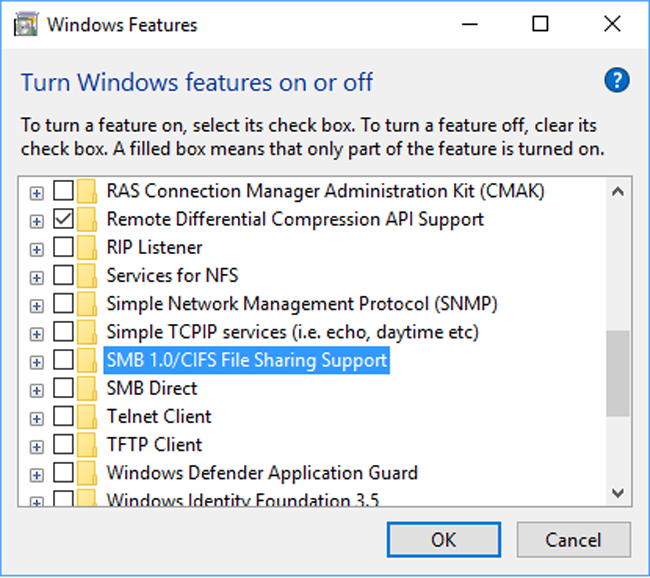

Tắt hỗ trợ SMBv1 bằng Windows Features

Đối với WannaCry, VNISA phía Nam và nhiều chuyên gia bảo mật còn khuyến nghị người dùng tắt chế độ hỗ trợ SMBv1 trên máy tính bằng Windows Features (với Windows 7 trở lên) hoặc PowerShell Command. Với doanh nghiệp, tạm thời disable dịch vụ SMBv1 cho đến khi cập nhật các bản vá lỗi cho MS17-010 đầy đủ; sử dụng MSBA hoặc công cụ khác tương tự để kiểm tra lại tình trạng cập nhật các bản vá lỗi của các máy tính trong toàn hệ thống. Sau đó, sử dụng Windows Update để tiến hành cập nhật các bản vá lỗi. Cập nhật Antivirus đang sử dụng và tiến hành quét toàn bộ hệ thống. Windows Defender và các Antivirus tên tuổi đều đã được cập nhật chống WannaCry.

PC World VN